Популярный маркетплейс в даркнете по продаже учетных данных "Genesis" ликвидирован

NCA Великобритании совместно с ФБР в ходе международной операции Cookie Monster закрыли один из крупнейших маркетплейсов в даркнете "Genesis". На нем продавали украденные учетные данные, cookie и даже готовые виртуальные личности. Сайт был связан со множеством финансово мотивированных атак по всему миру, от банального мошенничества до атак программ-вымогателей.

Хотя официальных заявлений пока не было, при попытке входа на сайт Genesis демонстрирует специальную «заглушку», сообщающую о ликвидации ресурса ФБР. В связи с закрытием ресурса и конфискацией его серверов в настоящее время по всему миру производится множество арестов. Но судя по банеру админы торговой площадки пока не были идентифицированы или арестованы.

Genesis запустился в конце 2017 года и уже к 2020 году стал одним из популярнейших маркетплейсов, выделяясь на фоне Russian Market и 2easy Shop. В основном на Genesis продавали учетные данные (в том числе для Gmail, Netflix, Spotify, WordPress, PayPal, Reddit, Amazon, LinkedIn, Cloudflare, Twitter, Zoom, Ebay и так далее) файлы cookie и так называемые фингерпринты (цифровые отпечатки, боты, а говоря проще — готовые виртуальные личности) для различных устройств.

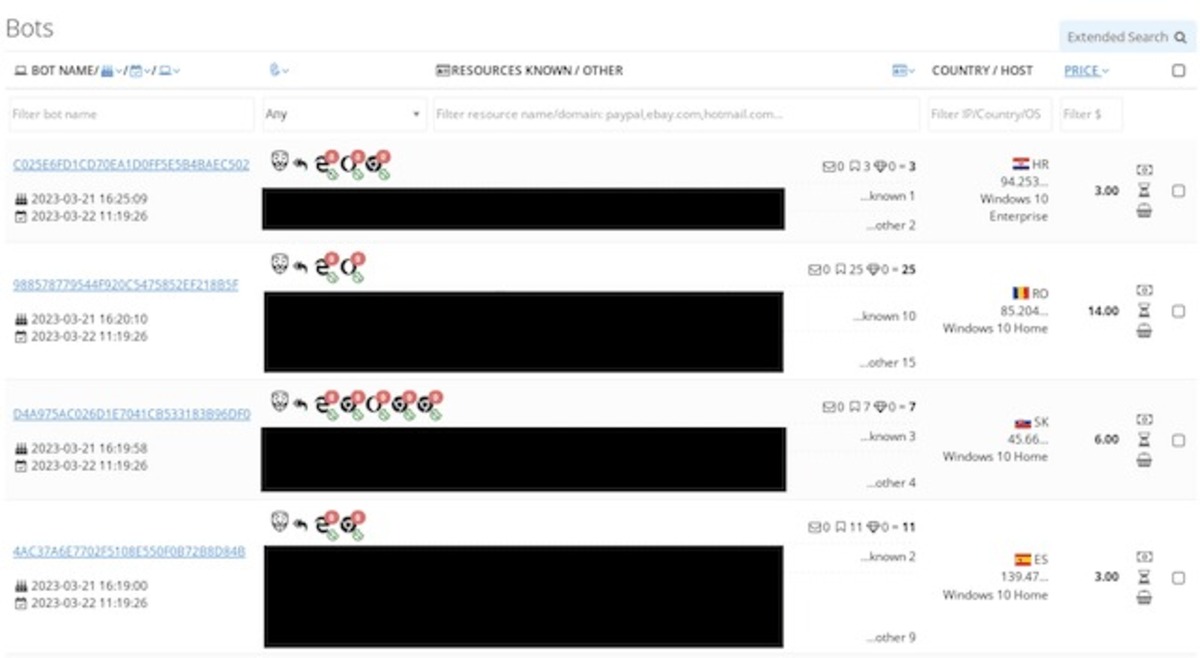

"Продажа ботов на Genesis"

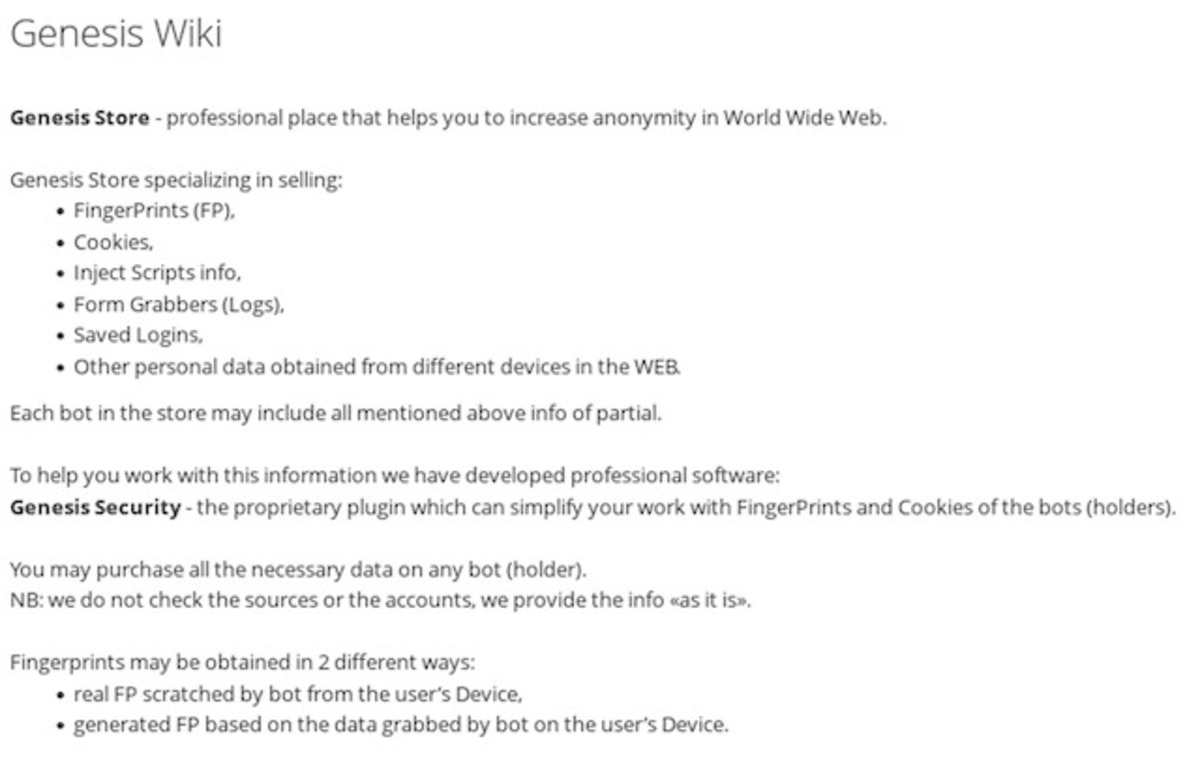

Доступ на Genesis можно было получить только по приглашению, но такой инвайт было нетрудно найти в обычном поисковике. Приглашения были широко доступны и нередко распространялись даже через YouTube. К тому же Genesis имел даже собственную Wiki, объясняющую новичкам, как все устроено.

D отличие от конкурентов, Genesis предоставлял преступникам доступ к цифровым отпечаткам, которые позволяли хакерам выдавать себя за жертв, присваивая их IP-адреса, cookie сеансов, информацию об ОС, установленных плагинах и так далее. Таким образом преступники могли получить доступ к платформам, работающим по подписке (например, Netflix, Amazon), а также к услугам онлайн-банкинга, не вызывая подозрений у систем безопасности, или обойти многофакторную аутентификацию.

Обычно такие отпечатки продавались вместе со списком сервисов, к которым жертва имеет доступ (учетные записи Netflix, Amazon, eBay и так далее). Кроме того, боты могли предоставлять доступ к другим учетным записям, не перечисленным в списке автоматически, например, к корпоративным сетям.

После покупки бота можно было импортировать в разработанный преступниками браузер Genesis Security, который был доступен даже в качестве расширения для других браузеров. В зависимости от типа учетной записи покупатели могли платить меньше 10 долларов за доступ к цифровой «маске».

Данные для таких ботов в основном собирались при помощи инфостилеров (троян, предназначенный для сбора информации из системы жертвы), причем у Genesis, в отличие от конкурентов, не было столь широкого списка постоянных «поставщиков», вроде RedLine, Vidar, Raccoon или META. По информации экспертов компании KELA, которые изучали деятельность маркетплейса в еще 2020 году, большая часть ворованных данных на Genesis исходила от малвари AZORult.

C 2018 года на Genesis продали порядка 135 000 000 цифровых отпечатков.

Ботнет для кражи информации контролировался самой администрацией Genesis. То есть преступникам, стоящим за маркетплейсом, также принадлежала C&C-инфраструктура для управления всеми лотами, и они имели постоянный доступ к зараженным машинам. — Именно это и сделало Genesis таким эффективным. Эта постоянная связь с зараженными машинами означает, что бот постоянно обновляется, он “свежий”, а значит, цифровой отпечаток максимально актуален