Китайцы разблокируют любой Android-смартфон через подбор отпечатков пальцев за 36 часов

Группа исследователей из компании Tencent и Чжэцзянского университета (Китай) представила технику атаки BrutePrint, позволяющую обойти методы защиты от подбора отпечатков пальцев, реализованные в устройствах на базе платформы Android

В штатном режиме подбору отпечатков пальцев мешает ограничение на число попыток - после нескольких неудачных попыток разблокировки устройство приостанавливает попытки биометрической аутентификации или переходит к запросу пароля. Предложенный метод атаки позволяет организовать бесконечный неограниченный цикл подбора.

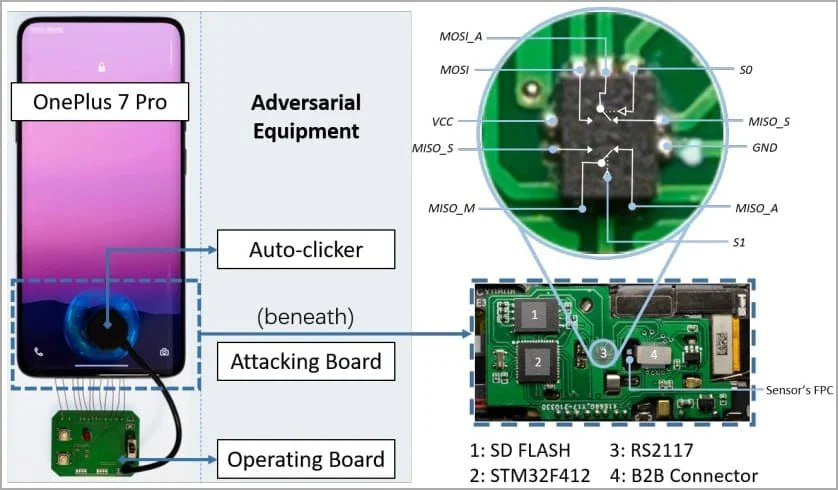

Эффективность атаки продемонстрирована для 10 Android-устройств разных производителей (Samsung, Xiaomi, OnePlus, Vivo, OPPO, Huawei), на подбор отпечатка пальца для разблокировки которых потребовалось от 40 минут до 36 часов. Атака требует физического доступа к устройству и подключения к плате специального оборудования, стоимость изготовления которого оценивается в 15 долларов. Например, метод может быть использован для разблокировки изъятых, похищенных или потерянных телефонов.

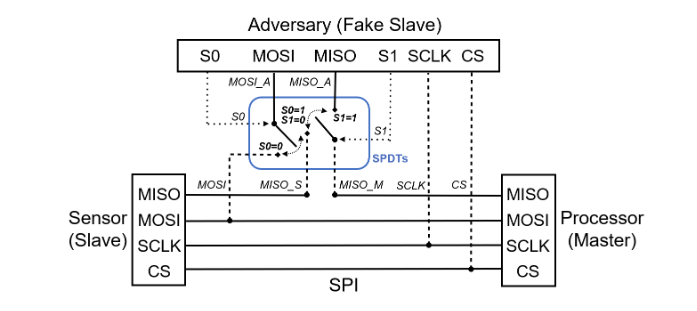

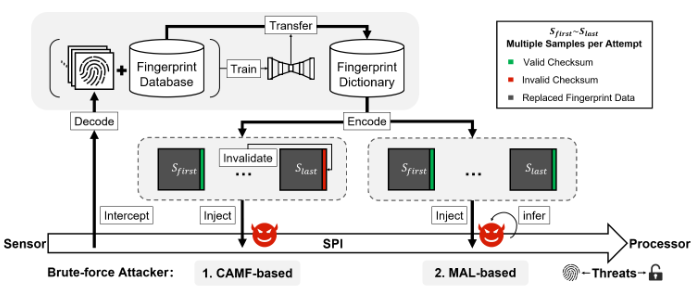

При проведении атаки могут использоваться две неисправленные уязвимости в инструментарии SFA (Smartphone Fingerprint Authentication) в сочетании с отсутствием должной защиты протокола SPI. Первая уязвимость (CAMF, Cancel-After-Match-Fail) приводит к тому, что в случае передачи некорректной контрольной суммы данных отпечатка проверка сбрасывается на финальной стадии без регистрации неудачной попытки, но с возможностью определения результата. Вторая уязвимость (MAL, Match-After-Lock) позволяет по сторонним каналам определить результат проверки, если система биометрической аутентификации переведена в режим временной блокировки после определённого числа неудачных попыток.

Указанные уязвимости можно эксплуатировать через подключение специальной платы между датчиком отпечатков пальцев и TEE-чипом (Trusted Execution Environment). Исследователями выявлена недоработка в организации защиты данных, передаваемых по шине SPI (Serial Peripheral Interface), позволившая вклиниться в канал передачи данных между датчиком и TEE, и организовать перехват снятых отпечатков и их подмену на собственные данные. Кроме организации подбора, подключение через SPI даёт возможность произвести аутентификацию по имеющейся фотографии отпечатка жертвы без создания его макета для датчика.

После снятия ограничений на число попыток для подбора был использован словарный метод, основанный на использовании коллекций изображений с отпечатками пальцев, попавших в открытый доступ в результате утечек, например, в своё время были скомпрометированы БД биометрической аутентификации Antheus Tecnologia и BioStar 2. Для повышения эффективности работы с разными изображениями отпечатков и увеличения вероятности ложной идентификации (FAR, False Acceptance Rate) задействована нейронная сеть, формирующая унифицированный поток данных с отпечатками в формате, совпадающем с форматом датчика (симуляция, что данные отсканированы родным датчиком).

Взломать можно что угодно. Вопрос в другом, чего хотят этим добиться. Кому, например, всрался мой телефон? Да и за 36 часов можно 10 раз сменить все что можно с другого аппарата и превратить этот в бесполезную железку.

Китайцам себе олову взломать нужно

хер ты что удалённо уберёшь с телефона если нет интернета, а вот на 100-ной неудачной попытке можно активировать режим уничтожения, у тех кому есть что скрывать хрен что с телефона вытащишь разве что у тупых совсем