ФБР взломало сайт синдиката вымогателей BlackCat и разработало инструмент для расшифровки данных

Министерство юстиции США сообщает, что ФБР успешно скомпрометировало серверы вымогательской группировки BlackCat (ALPHV), несколько месяцев наблюдало за деятельностью злоумышленников изнутри, а также создали инструмент для расшифровки данных, который помогает пострадавшим восстановить свои файлы. Международная операция помогла жертвам сэкономить $68 млн.

Группировка BlackCat (ALPHV) появилась около двух лет назад, в конце 2021 года, и считается, что она является «ребрендингом» известных вымогателей DarkSide и BlackMatter.

DarkSide получила всемирную известность в 2021 году, после масштабной атаки на оператора трубопроводов Colonial Pipeline, из‑за которой в ряде штатов был введен режим ЧС.

Информация о странных перебоях в работе сайтов BlackCat начала появляться еще в начале декабря. Так, 7 декабря 2023 года сайт для утечек данных и сайт для проведения переговоров перестали функционировать.

Хотя тогда представители группировки утверждали, что у них просто возникла проблема с хостингом, издание Bleeping Computer, со ссылкой на собственные источники, сообщало, что отключение сайтов связано с операцией правоохранительных органов. Также, по информации журналистов, в итоге хакеры были вынуждены связываться со своими жертвами напрямую по электронной почте, а не через специальный сайт переговоров.

Согласно опубликованному теперь ордеру, для проведения этой операции ФБР прибегло к помощи некого конфиденциального источника, который зарегистрировался и стал партнером группировки BlackCat. Пройдя собеседование с операторами вымогательского ПО, этот человек получил учетные данные для входа в партнерскую бэкэнд-панель.

Эта панель недоступна публично и предназначена только для операторов и аффилированных лиц группировки, позволяя им управлять вымогательскими кампаниями и договариваться о выкупе с жертвами. В соответствии с отдельным федеральным ордером, ФБР получило доступ к панели вымогателей, чтобы определить, как та работает.

Если партнер активно взаимодействует с жертвой, зараженной вымогательским ПО Blackcat, он может выбрать объект с помощью панели управления или нажать на кнопку “Кампании” в строке меню, — сообщается в ордере. — На экране “Кампании” аффилированные лица могут увидеть название организации-жертвы, полную запрашиваемую цену выкупа, цену выкупа со скидкой, дату истечения срока, криптовалютные адреса, транзакции, тип взломанной компьютерной системы, записку с требованием выкупа, чаты с жертвой и многое другое

Используя полученный неназванным агентом доступ, ФБР завладело приватными ключами для дешифрования файлов, в итоге создав собственный дешифратор. Сообщается, что этот инструмент уже помог почти 500 жертвам бесплатно восстановить свои файлы и позволил им не выплачивать выкупы (общий размер которых составлял 68 млн долларов США).

По данным ФБР, по состоянию на сентябрь 2023 года, партнеры Blackcat скомпрометировали более 1000 организаций (почти 75% из них находятся в США) и потребовали более 500 млн долларов выкупов от пострадавших. Из них хакеры реально получили около 300 млн долларов.

Однако остается неясным, каким образом правоохранители получили эти ключи, поскольку они недоступны обычным партнерам группировки. ИБ-специалисты полагают, что ФБР использовало полученный доступ для поиска уязвимостей, которые можно было бы использовать для дампа БД или получения дальнейшего доступа к серверу хакеров. Но пока эта теория ничем не подтверждена.

Кроме того, ФБР заявляет, что получило 946 пар приватных и публичных ключей для Tor-сайтов группы, включая переговорные сайты, сайты для «слива» данных и панели управления, после чего данные были сохранены на USB-накопителе, который сейчас хранится во Флориде. При этом не сообщается, каким именно образом были получены эти ключи. Вероятно, тем же способом, с помощью которого были получены ключи для дешифровки файлов жертв.

Тот самый USB-накопитель с ключами

При создании сайта в сети Tor, генерируется уникальная пара ключей, связанных с этим onion-адресом. Любой человек, обладающий этими ключами, фактически контролирует определенный URL-адрес или может захватить таковой, направив его на собственные серверы.

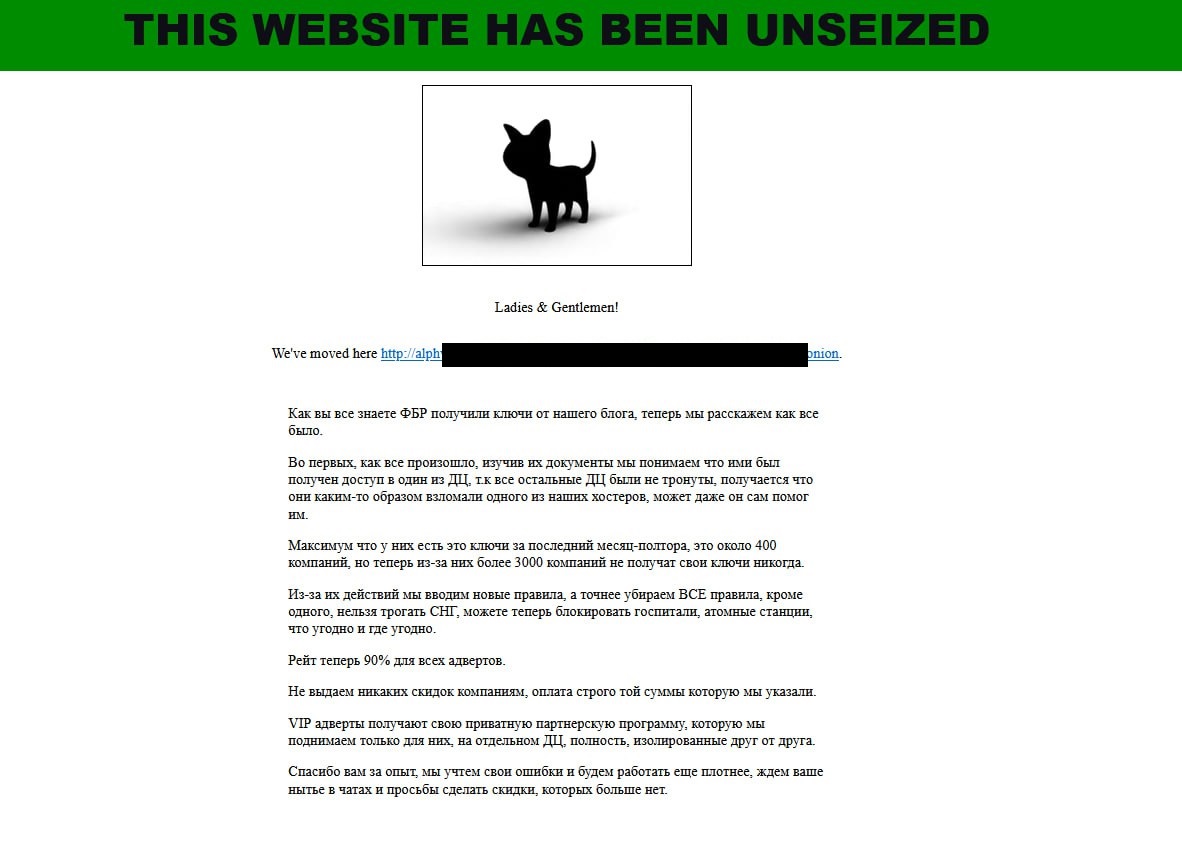

Так как пары ключей оказались в распоряжении ФБР, сайты BlackCat уже несколько раз переходили из рук в руки: от правоохранителей к хакерам и обратно. Так, правоохранительные органы разместили на сайте группировки специальную «заглушку», которая информирует о том, что домен конфискован в ходе международной операции правоохранительных органов. Сообщение гласит, что в операции принимали участие следственные органами США, Европола, Дании, Германии, Великобритании, Нидерландов, Германии, Австралии, Испании и Австрии.

Хакеры, в свою очередь, снова перехватили контроль над сайтом и опубликовали на нем сообщение с новым onion-адресом, рассказав, что правоохранители получили доступ к дата-центру, связанному с инфраструктурой группировки.

Максимум что у них есть это ключи за последний месяц-полтора, это около 300 компаний, но теперь из-за них более 3000 компаний не получат свои ключи никогда. Из-за их действий мы вводим новые правила, а точнее убираем ВСЕ правила, кроме одного, нельзя трогать СНГ, можете теперь блокировать госпитали, атомные стации, что угодно и где угодно. Теперь 90% для всех адвертов», — пишут хакеры в своем послании (оригинальная орфография и пунктуация сохранены)

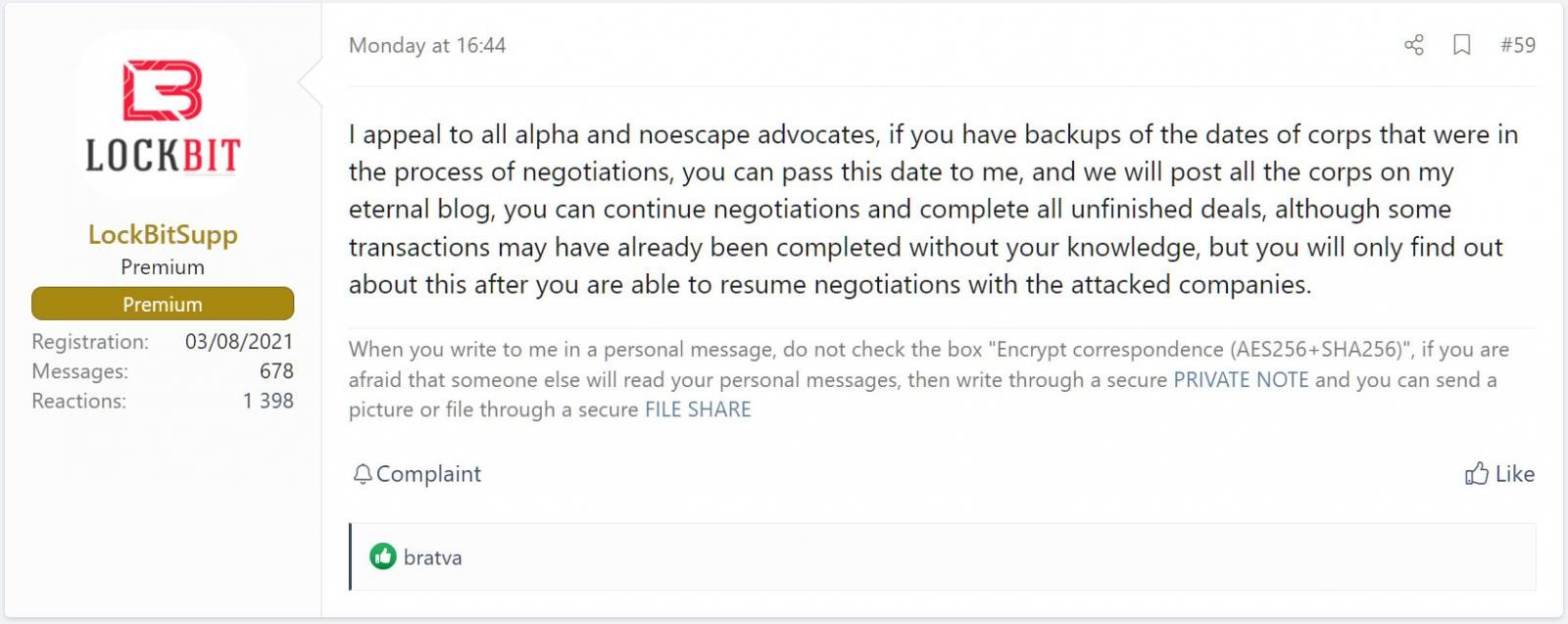

Стоит отметить, что происходящим не преминули воспользоваться конкурирующие хак-группы. К примеру, LockBit активно предлагает партнерам ALPHV «сменить команду» и переходить под ее крыло, чтобы иметь возможность продолжать вести переговоры с жертвами.