2 сгоревших датацентра с госданными в Южной Корее, бэкапов нет и хакеры Северной Кореи

858 терабайт государственных данных Южной Кореи сгорели. Бэкапа не было

Один из специалистов по восстановлению данных покончил с собой. Катастрофа случилась из-за чудовищной халатности.

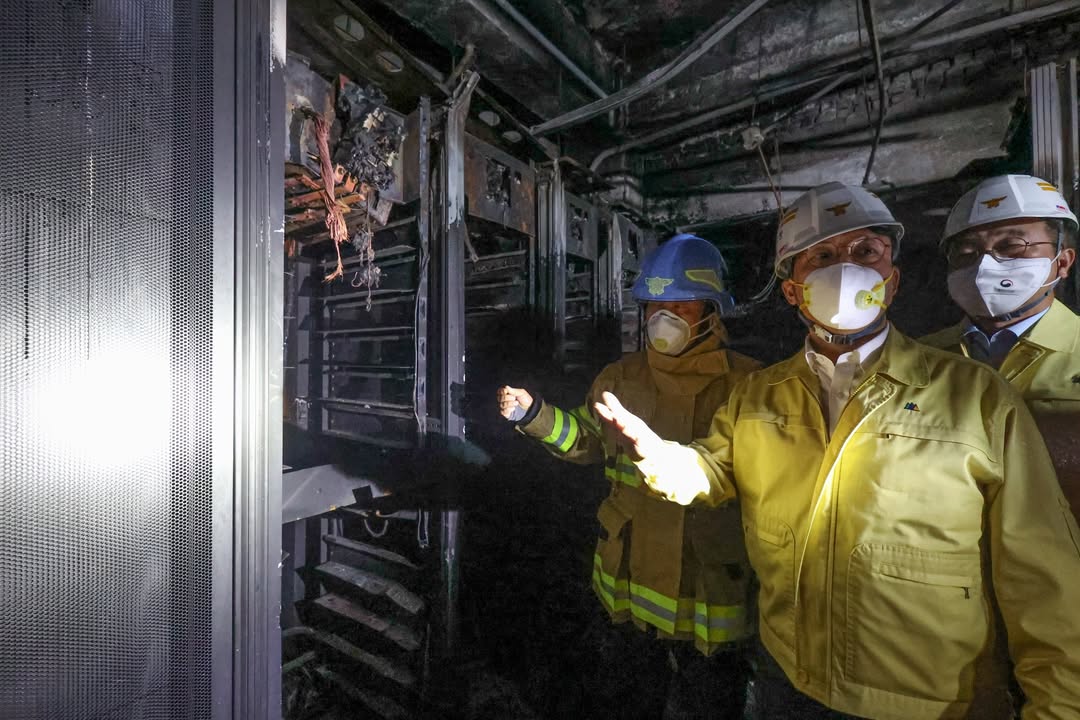

26 сентября 2025 года в государственном дата-центре National Information Resources Service (NIRS) в городе Тэджон вспыхнул пожар. За несколько часов огонь уничтожил серверы облачного хранилища G-Drive (от слова government), где чиновникам выделялось по 30 ГБ для хранения различных документов, которые запрещено было хранить на офисных компьютерах. Им пользовалось 17% всех федеральных чиновников в Корее, или около 125 тысяч человек. Но не только — там хранились данные ещё 163 онлайн-сервисов южнокорейского правительства.

Масштаб потерь оценивается в 858 терабайт данных, которые могут быть утеряны навсегда. Среди пострадавших сервисов — регистрация бизнесов, проверка безопасности продуктов, сертификация импорта и экспорта, обработка визовых заявок. Представьте: вы подали документы на визу месяц назад, и вся эта информация просто испарилась. Или зарегистрировали компанию — и теперь никто не может подтвердить, что она вообще существует.

В любом учебнике по инфраструктуре прописано железное правило: резервные копии должны храниться физически отдельно от основных данных. Желательно в другом здании. Ещё лучше — в другом городе. Идеально — в другом регионе с отдельным энергоснабжением.

У G-Drive бэкаапа не было. Вообще. По словам источника из МВД, потому что объём данных был слишком большим — мол, у остальных 95 государственных систем бэкапы есть.

Причина пожара, по предварительным данным Korea Times, стал взрыв литий-ионного аккумулятора в одном из помещений: якобы за 40 минут до этого их переносили с места на место. Полиция задержала четырёх человек, включая подрядчиков, ответственных за техническое обслуживание. Расследование продолжается, но вопросы уже есть: почему системы пожаротушения не сработали? Почему не было автоматического отключения при первых признаках возгорания? Как вообще такое могло случиться с государственной инфраструктурой?

Но этот пожар — уже не просто IT-инцидент, а настоящая человеческая трагедия. 56-летний специалист, которого отправили восстанавливать потерянные данные в дата-центр NIRS в соседнем Седжоне, не выдержал давления и покончил с собой, вероятно, спрыгнув с 15 этажа, где нашли его телефон.

Его личность не раскрывается из уважения к семье, но, судя по сообщениям в южнокорейских СМИ, на него оказывалось колоссальное давление. Представьте: ты понимаешь, что от тебя зависит восстановление критически важной государственной информации, но данные могут быть утеряны безвозвратно. Ты работаешь без сна, пытаясь спасти хоть что-то, а сверху на тебя давят медиа, жители и вся государственная машина.

По состоянию на 7 октября удалось восстановить работу всех 163 сервисов — но это не значит, что все данные вернули. Многие системы запустили заново, часть информации восстановили из частичных бэкапов, что-то пришлось пересоздавать с нуля. Но сколько именно данных потеряно навсегда — пока неизвестно.

В США федеральные данные хранятся минимум в трёх физически разделённых локациях на расстоянии сотен километров друг от друга. Эстония, которую часто ставят в пример цифровизации, держит полную копию государственных данных в Люксембурге. В Сингапуре государственные системы используют мультиоблачную стратегию: данные реплицируются между AWS, Google Cloud и Azure одновременно.

Южная Корея — одна из самых технологически продвинутых стран мира. Но в случае с государственным дата-центром, похоже, сработал классический сценарий: сэкономим, авось и так сойдёт.

Цепочка событий вокруг этой истории выглядит крайне подозрительно:

10 июня 2025: Хакерская группа публикует в легендарном хакерском журнале Phrack (https://phrack.org/issues/72/7_md) детальное исследование «APT Down - The North Korea Files». Они утверждают, что взломали рабочую станцию члена северокорейской APT-группы Kimsuky и получили дампы его данных.

В дампах — доказательства глубокого проникновения в южнокорейские правительственные сети. Хакеры обнаружили доступ к внутренней системе http://onnara9.saas.gcloud.go.kr — правительственному порталу, недоступному из публичного интернета. А ещё тысячи украденных сертификатов GPKI (Government Public Key Infrastructure), которые используются чиновниками для подписи документов.

Кроме того, в дампах нашли данные о взломе LG Uplus, одного из крупнейших южнокорейских мобильных операторов, включая учётные данные для доступа к внутренним серверам.

24 сентября 2025: Парламент Южной Кореи проводит слушания по массовым взломам телекоммуникационных компаний. На ковёр вызывают руководство KT, SK Telecom и LG Uplus — всех трёх гигантов, упомянутых в исследовании Phrack.

26 сентября, вечер: Пожар в NIRS. Батареи, которые взорвались, были произведены LG Energy Solution в 2012-2013 годах — они превысили рекомендованный производителем 10-летний срок службы на год.

LG Energy Solution — дочерняя компания того же холдинга LG, которому принадлежит LG Uplus.

2 октября, утро: Снова в Тэджоне и меньше чем через неделю после первого пожара загорается (https://datacenterdynamics.com/en/news/second-data-center-in-a-week-catches-fire-in-daejeon-south-korea/) дата-центр Lotte IDC. И снова проблема с батареями UPS. Огонь потушили быстро, но сам факт второго пожара за неделю в одном городе — это уже закономерность.

3 октября: Самоубийство специалиста по восстановлению данных. Предсмертной записки не найдено.

Среди уничтоженных систем — Onnara System, правительственная интрасеть для внутренних коммуникаций и управления документами. Та самая система, к которой, согласно Phrack, северокорейские хакеры имели доступ месяцами.

G-Drive, GPKI, Onnara — все эти системы упоминаются в исследовании Phrack как скомпрометированные. И все они были в NIRS, где 26 сентября случился пожар.

Версии

Официальная: устаревшие батареи, человеческая ошибка при перемещении — рабочие могли не отключить питание перед отсоединением кабелей, что вызвало скачок напряжения.

Но есть вопросы:

— Почему G-Drive единственной из 96 уничтоженных систем не имела бэкапа?

— Почему пожар случился через два дня после парламентских слушаний о взломах тех же компаний?

— Почему второй пожар в Lotte IDC случился меньше чем через неделю и в том же городе?

— Как удачно: сгорели именно те системы, которые были скомпрометированы согласно публикации Phrack.

Саботаж хакеров от КНДР — версия, возможно, и конспирологическая, но тайминг у всего реально подозрительный. Да и мотива есть как минимум два:

1. Зачистка: возможно, атаки приходились на те системы, где могли остаться доказательства взлома, ранее раскрытого другими хакерами. Уничтожение улик могло лишить власти Южной Кореи формального повода ответки против КНДР;

2. Дестабилизация: нанести ущерб, потратиться на восстановление, подорвать доверие граждан к властям, получить разведданные — всё звучит как валидные цели для Kimsuki.

Контекст

2025 год стал катастрофическим для кибербезопасности Южной Кореи: крупные инциденты случаются практически каждый месяц. SK Telecom (23 миллиона пользователей), KT, Lotte Card, финансовые компании.

Эксперты винят фрагментацию системы управления кибербезом: министерства и агентства работают разрозненно, реагируют медленно, подход реактивный.

Президент Ли Чжэ Мён назвал инцидент «цифровым Перл-Харбором» и пообещал провести полную проверку всей цифровой инфраструктуры страны.

Бонус для киноманов

Хакерская группировка выходит в офлайн и взрывает дата-центры корпорации, где хранятся записи государственной важности о финансовых долгах граждан. Её цель — обнулить и дестабилизировать существующую систему. Атака беспрецедентная, все бэкапы уничтожены, в стране начинается хаос.

Но расслабьтесь: это всего лишь синопсис первого сезона сериала «Мистер Робот», а не пересказ событий в Южной Корее.

Никита Лихачёв

Информационной пользы от сайта - 0.

а были ли хакеры? бякапов нет, хотя по закону должны быть. как удобно получилось.

quasa.io/media/south-korea-s-digital-pearl-harbor-a-timeline-of-coincidence-or-cover-up